Sur le terrain, les discussions autour du darknet tournent souvent à la caricature. D’un côté, il y a les alarmistes qui brandissent la menace constante du web sombre comme un gouffre d’illégalité, de l’autre les apprentis hackers fascinés par son anonymat. En vérité, l’approche dominante manque surtout de clarté technique. Le darknet n’est ni une caverne magique, ni un jeu vidéo adulte réservé à une élite ténébreuse. C’est avant tout un réseau caché, basé sur des choix architecturaux défensifs — rarement pour le plaisir, toujours parce que le web ouvert reste fondamentalement hostile à la vie privée.

Cet article fracasse d’emblée les illusions inutiles : accédez au darknet comme on configure un serveur proprement, pas avec de la poudre aux yeux ni des conseils fumeux venus du fond des forums. La question n’est pas « faut-il s’y aventurer ? » mais « pourquoi et comment fonctionne ce truc, et où se plantent ceux qui croient avoir compris ? ».

Ce qu’est réellement le darknet

Ce terme désigne un ensemble de réseaux privés superposés à l’infrastructure classique d’Internet, mais rendus inaccessibles par défaut via une recherche Google.

Le darknet s’inscrit dans le fameux web profond, cette couche invisible du web standard, non indexée. Lui-même fait partie des réseaux qui exigent des outils particuliers pour être accessibles. On retrouve parmi eux le navigateur Tor, fer de lance pour circuler sous anonymat grâce à une architecture en oignons, rien à voir avec un gadget crypto-mystique. Penser que l’anonymat soit invulnérable parce qu’on passe par Tor serait une sottise ; c’est justement l’outillage maladroit et la légèreté de certains utilisateurs qui mettent à mal toute tentative d’accès sécurisé et confidentiel.

Pourquoi utiliser un réseau caché comme le darknet ?

Beaucoup utilisent le réseau caché du darknet pour contourner la censure, protéger leur identité, ou encore assurer la confidentialité lors d’échanges d’informations importantes. Les défenseurs des droits humains, les journalistes sous régime autoritaire, et même des chercheurs sont concernés.

Penser que seules les activités liées à la marchandise illicite dominent ces espaces, c’est négliger que la majorité des contenus relèvent d’usages alternatifs de la sécurité en ligne — là où la surveillance étatique ou commerciale pollue le web officiel. Quand la presse généraliste réduit le web sombre à sa dimension criminelle, elle oublie deux siècles de luttes pour le droit à la vie privée ou, simplement, pour parler librement sans être fiché par chaque plateforme publicitaire tierce.

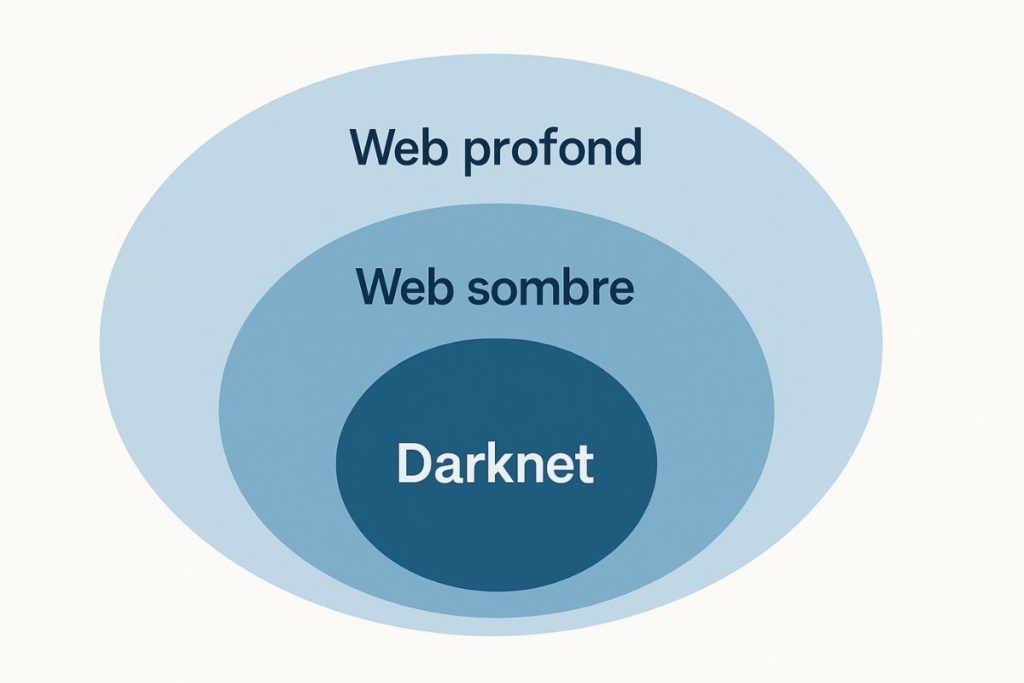

Différences entre web profond, darknet et web sombre

Pour dissiper les confusions récurrentes, voici leur articulation :

- Web profond : Toutes les pages hors de portée des moteurs de recherche classiques. Rien d’illégal ici par principe : banques en ligne, intranets, bases scientifiques…

- Web sombre : Sous-ensemble du web profond, accessible seulement via des protocoles ou applications spécifiques (Tor, I2P, Freenet…).

- Darknet : Réseaux cachés qui hébergent en effet beaucoup de services illégaux, mais pas exclusivement.

Ce découpage sert à éviter de crier aux loups dès qu’un contenu n’apparaît pas dans vos résultats Google.

La confusion entretenue par les journalistes ou pseudo-experts nuit à la compréhension de ces réseaux cachés. Un site n’appartient pas au darknet parce qu’il est difficile à trouver, mais bien parce qu’il appartient à une architecture parallèle et volontairement fermée du réseau Internet.

Comment accéder au darknet sans sombrer dans l’amateurisme ?

Arrêtons les guides « top 10 des sites dark web » dignes d’un mauvais blog. Comprendre l’accès sécurisé exige ordre et discipline. On ne clique pas sur un lien d’oignon au hasard, sinon on devient précisément la cible privilégiée des attaques qui prolifèrent sur ces réseaux cachés.

Le navigateur Tor représente la première étape technique, mais certainement pas la dernière pour garantir la sécurité en ligne effective. Sans configuration solide, autant publier ses logs de session directement sur les forums de police judiciaire. Il faut intégrer quelques principes de base :

- Toujours télécharger le navigateur Tor depuis sa source originale et vérifier l’intégrité du package.

- Ne jamais activer JavaScript dans le navigateur consacré à l’usage du darknet.

- Utiliser systématiquement des VPN indépendants pour masquer également l’origine de connexion.

- Créer des identités distinctes dédiées, ne jamais mélanger navigation classique et exploration du réseau caché.

Ces règles allongent la liste des bonnes pratiques mais réduisent drastiquement les risques liés aux tentatives d’intrusion ou d’exploitation de failles courantes au sein des réseaux cachés.

Un accès sécurisé impose de traiter chaque nouvelle opportunité avec suspicion : liens piégés, faux forums, marchés frauduleux — le graal de l’ingénierie sociale sévit plus fort sur le darknet qu’ailleurs. Ceux qui pensent que Tor ou un autre proxy anonyme suffisent se trompent lourdement. L’hygiène numérique reste primordiale et doit primer sur la soif de pseudo-aventure cybercriminelle.

Quels sont les dangers concrets du darknet ?

Loin des fantasmes, les menaces majeures du darknet résident dans deux domaines principaux : l’exposition accidentelle d’informations personnelles, et l’accès involontaire à des contenus illégaux. Les pièges pullulent parce que l’utilisateur moyen souffre d’une fausse confiance après trois tutoriels YouTube.

Il existe plusieurs niveaux de danger :

- Surf sur une marketplace corrompue contenant malwares ou rançongiciels déguisés en “documents secrets”.

- Effraction délibérée de communiqués ou données confidentielles sans comprendre la chaîne de traçabilité technique impliquée.

- Achats de marchandise illicite via plateformes douteuses – risquant à la fois poursuites judiciaires et vol financier pur et simple.

Vouloir jouer à l’apprenti sorcier sur le darknet garantit l’exposition à des extorsions ou arnaques ciblées.

La vigilance concerne aussi les techniques de reprise de machine (“drive-by download”), la compromission de comptes secondaires et la surveillance passive de noeuds relais malveillants. À ce stade, croire que cliquer partout mène à la gloire relève de la naïveté, pas du hacking éclairé.

Comparatif des méthodes d’accès sécurisé au darknet

| Méthode | Niveau d’anonymat | Difficulté | Compatibilité ressources classiques |

|---|---|---|---|

| Navigateur Tor (mode basique) | Élevé en théorie, faible si mauvaises pratiques | Facile | Moyenne |

| Tor + VPN indépendant | Très élevé si configuration rigoureuse | Moyenne à élevée | Bonne |

| Machine virtuelle dédiée + Tor/VPN | Maximal (reste vulnérable en cas d’erreur utilisateur) | Avancée | Limité |

Les utilisateurs sérieux préfèrent isoler leurs explorations du darknet dans des machines virtuelles ou au minimum des sandbox séparés. Plus l’environnement est segmenté, moins le risque de contamination ou fuite de données personnelles s’élève. Mais cela suppose d’accepter les contraintes opérationnelles — la simplicité à outrance conduit directement au désastre.

Questions fréquentes sur le darknet, son accès et ses dangers

Comment accéder au darknet sans compromettre sa sécurité ?

Pour accéder au darknet de manière sécurisée, il convient de :

- Installer le navigateur Tor depuis sa page officielle et valider l’intégrité de l’application via sa signature numérique.

- Activer un VPN fiable AVANT d’utiliser Tor, afin de masquer votre adresse IP réelle face à votre fournisseur d’accès.

- Désactiver tous les plugins et scripts JavaScript, et refuser l’enregistrement de cookies.

- Utiliser une machine virtuelle ou un système dédié pour limiter les risques de contamination côté hôte.

Respecter ces recommandations ne garantit pas l’immunité, mais limite grandement la casse en cas de compromission.

Quels types de contenus trouve-t-on principalement sur le darknet ?

Le darknet n’héberge pas uniquement de la marchandise illicite. Si l’on y trouve des marketplaces clandestines, il abrite également :

- Des forums militants et politiques pour contrecarrer la censure.

- Des canaux de communication chiffrés ou anonymes pour lanceurs d’alerte.

- Des ressources éducatives alternatives introuvables sur le web classique.

Les contenus illégaux existent, mais il serait simpliste de réduire le web sombre à cette facette unique.

Le darknet est-il dangereux pour un utilisateur lambda ?

Le danger réside moins dans le réseau caché lui-même que dans l’usage qu’on en fait. L’utilisateur inexpérimenté court des risques accrus s’il ignore les règles élémentaires :

- Propagation de logiciels malveillants par clics hasardeux.

- Collecte automatisée de données personnelles par des acteurs mal intentionnés.

- Exposition involontaire à des contenus strictement interdits — avec conséquences légales directes.

Un guide d’utilisation solide et une posture critique restent indispensables.

Quelle différence concrète entre anonymat complet et accès sécurisé sur le darknet ?

L’anonymat complet relève du fantasme. Même un accès sécurisé avec tous les outils actuels n’offre aucune certitude contre les failles humaines ou logicielles. Comparons :

| Approche | Avantage | Faiblesses |

|---|---|---|

| Navigation Tor basique | Rapidité et simplicité | Traçage possible selon utilisation imprudente |

| Accès sécurisé multi-couches | Double barrière pour rendre la trace difficile | Configuration complexe, performances moindres |

Miser sur l’accès sécurisé, c’est accepter une marge de risque qui ne sera jamais totalement éliminée.

Fondateur d’Azertytech et passionné de high-tech et d’informatique, je rédige des articles sur le sujet depuis 2018. Éditeur de sites et consultant SEO, j’utilise ce site pour partager mon savoir et ma passion de l’informatique à travers des guides, tutoriels et analyses détaillées.